下一代汽车电子设计方面的安全考虑

局部物理性威胁

通过物理性地接入传动系CAN网络并破坏通信就是局部物理性威胁的一个例子。这种入侵式攻击很容易破坏汽车的关键功能。然而,像心存不满的技修工等局部攻击者只可能损害一辆车,因此不足以引起设计安全团队的注意。另外,汽车的复杂电子系统很难真正防范物理攻击。因此我们对这类威胁通常只能祈祷了。

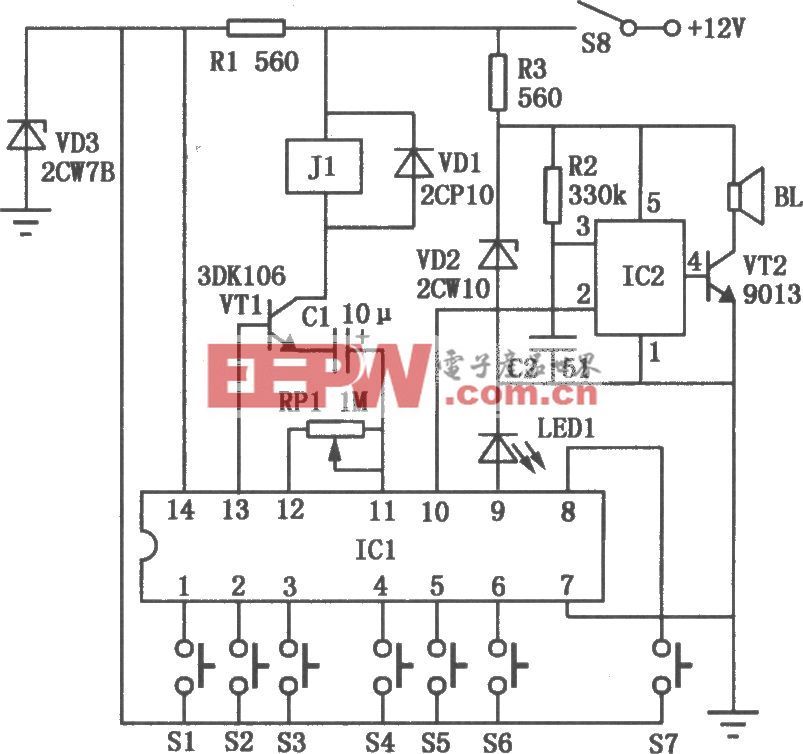

然而,这里有个例外:在一个或多个ECU内部的某处地方存储着私有密钥,用于创建受保护的通信通道,并提供局部数据保护服务。图2显示了下一代汽车中使用的长距离无线连接的一些例子。

图2:下一代汽车中使用的长距离无线连接

OEM厂商必须能够在从——密匙生成和将其嵌入到ECU、到ECU交货并装配进汽车、再到汽车最后在大街上到处跑——这一整个生命期内确保密钥的安全。Green Hills Software、Mocana和Certicom 等专业嵌入式加密公司可以通过在这个领域中的指导和监督向OEM厂商及其供应商提供帮助。

远程威胁

以下是典型的攻击方式:黑客通过侦测汽车的长距离无线接口寻找网络安全协议、网络服务和应用程序中的软肋,以找到进入内部各电子系统的方式。与数据中心不同,汽车一般不可能拥有完整的IDS、IPS、防火墙和UTM。而近来发生的入侵索尼、花旗集团、亚马逊、谷歌和RSA的事件充分表明,在老练的攻击者面前,这些防卫机制形同虚设。

2010年,当Stuxnet(超级工厂病毒)肆虐时,美国国防部下属的美国网战司令部(CYBERCOM)司令Keith Alexander将军建议对美国的重要基础设施构建自身的隔离安全网络,与互联网分开来。虽然这种做法似乎过于苛刻,但实际就是我们需要的思路。为了驾驶安全,汽车的关键系统必须与非关键的ECU和网络完全隔离开来。

内部电子威胁

虽然物理网络隔离是理想方案,但接触点不可避免。例如,在某些市场,在汽车行驶中,汽车导航系统必须关掉,这意味着在安全标准有很大不同的系统间的通信很敏感。另外,业界出现了强烈的设计整合趋势——使用更强大的多内核微处理器来实现各不同的系统,从而将许多ECU变成虚拟ECU——这将增加源于软件的威胁风险,如由操作系统缺陷、对密码系统的旁路攻击以及拒绝服务等导致的权限扩大(privilege escalation)。

因此,为了安全,汽车的内部电子架构必须重新设计。关键和非关键的系统与网络之间的接口必须在最高管理层面进行论证和穷尽分析,并按诸如ISO 15408评估安保等级(EAL) 6+等最高等级的安保标准进行验证,以确认没有缺陷。

高可靠性软件/安全工程实施原则(PHASE)协议支持最大限度地简化复杂性、软件组件架构、最低权限原则、安全软件和系统开发过程,OEM厂商必须学习和采用独立的专家安全验证,并在其整个供应链中贯彻执行。

本文小结

汽车制造商和一级供应商在设计目前上路的汽车时可能还没有下大力气考虑安全性要求,但很明显情况在发生变化。制造商在车载电子设备与网络的设计与架构阶段应尽早与嵌入式安全专业公司开展紧密合作,并且必须提高以安全为导向的工程技术与软件安全保障水平。最后,汽车工业迫切需要一个独立的标准组织来为车载电子设备定义和执行系统级的安全认证计划。(end)

评论